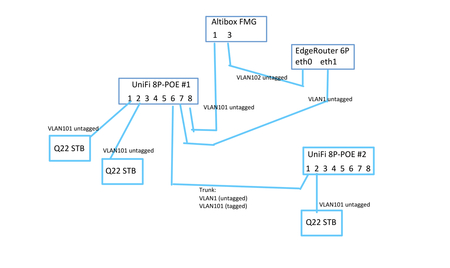

Oh store orakler! Her har jeg lest alle sidene opp og ned i mente, og fikk dette fint opp å gå for en stund siden. Takk for det!

Jeg har nå fått meg en cisco 3650 switch, og den er bare "litt" mer kronglete enn den gamle switchen...

Jeg skulle teste i går(bytte til ny switch), og da fikk jeg kun NRK til å fungere, men så at det har kommet en ny static route, så fikk lagt inn den, og da fikk jeg resten av kanalene opp å gå, dog kun med unicast...

koblet opp edgerouter til gammel switch, og dekoder på denne, med cisco "bypasset" da funket det fint.

Kan legge ved hele oppsettet hvis det er ønskelig, men det funker med en "simpel" managed switch, og ikke trollet av en cisco.

Så da er spørsmålet, hvordan får jeg 3650 en til å være med å leke med multicast?

Har satt den i PIm sparse mode, og enablet igmp snooping.

legger ved noe av multicast oppsettet jeg har prøvd meg på:

Kode

Cisco#show ip igmp interface

Loopback0 is up, line protocol is up

Internet protocol processing disabled

Vlan1 is up, line protocol is up

Internet address is 192.168.1.20/24

Kode

Cisco#show ip pim autorp

AutoRP Information:

AutoRP is enabled.

RP Discovery packet MTU is 0.

224.0.1.40 is joined on Vlan1.

AutoRP groups over sparse mode interface is enabled

PIM AutoRP Statistics: Sent/Received

RP Announce: 0/0, RP Discovery: 0/0

IGMP is enabled on interface

Current IGMP host version is 2

Current IGMP router version is 2

IGMP query interval is 60 seconds

IGMP configured query interval is 60 seconds

IGMP querier timeout is 120 seconds

IGMP configured querier timeout is 120 seconds

IGMP max query response time is 10 seconds

Last member query count is 2

Last member query response interval is 1000 ms

Inbound IGMP access group is not set

IGMP activity: 1 joins, 0 leaves

Multicast routing is enabled on interface

Multicast TTL threshold is 0

Multicast designated router (DR) is 192.168.1.20 (this system)

IGMP querying router is 192.168.1.1

IGMP unidirectional link multicast routing enabled

Multicast groups joined by this system (number of users):

224.0.1.40(1)

Kode

Cisco#show ip multicast interface

Loopback0 is up, line protocol is up

Internet protocol processing: disabled

Vlan1 is up, line protocol is up

Internet address is 192.168.1.20/24

Multicast routing: enabled

Multicast switching: process

Multicast packets in/out: 0/0

Multicast TTL threshold: 0

Multicast Tagswitching: disabled

Håper dere skjønner hva jeg mener, og kanskje ser hvor jeg har gått feil